随着云计算技术的普遍应用,云安全成为了网络安全的重要领域。云安全涉及到云服务提供商和云用户两个方面的安全问题。云服务提供商需要保障云基础设施的安全,包括数据中心的安全、网络的安全、服务器的安全等,防止数据泄露、服务中断等安全事件的发生。云用户则需要保护自己在云中存储和使用的数据安全,选择可靠的云服务...

- 品牌

- 宇之成信息技术(苏州)有限公司

- 型号

- 齐全

入侵检测与防御系统(IDS/IPS)通过分析网络流量或主机日志,识别并阻断恶意行为。IDS分为基于网络(NIDS,监控网络流量)与基于主机(HIDS,监控系统日志)两类,检测方法包括特征匹配(对比已知攻击特征库)与异常检测(建立正常行为基线,识别偏离行为)。IPS在IDS基础上增加主动阻断功能,可自动丢弃可疑数据包或重置连接。现代IDS/IPS融合机器学习技术,通过分析历史数据训练模型,提升对未知威胁的检测率。例如,某企业部署基于AI的IDS后,成功识别并阻断了一起针对其ERP系统的零日攻击,避免了关键业务数据泄露。网络安全可识别并处理网页挂马等新型攻击手段。杭州网络流量控制哪家好

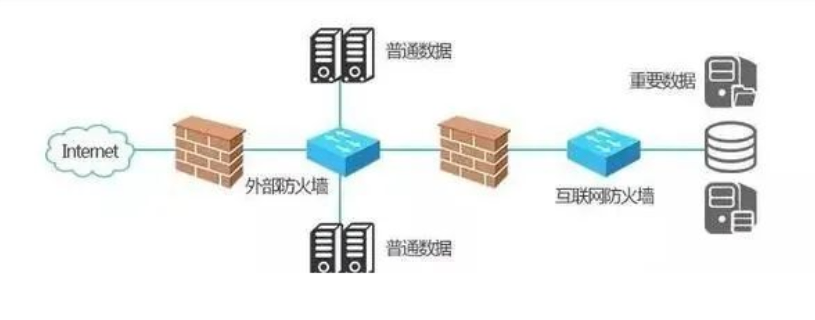

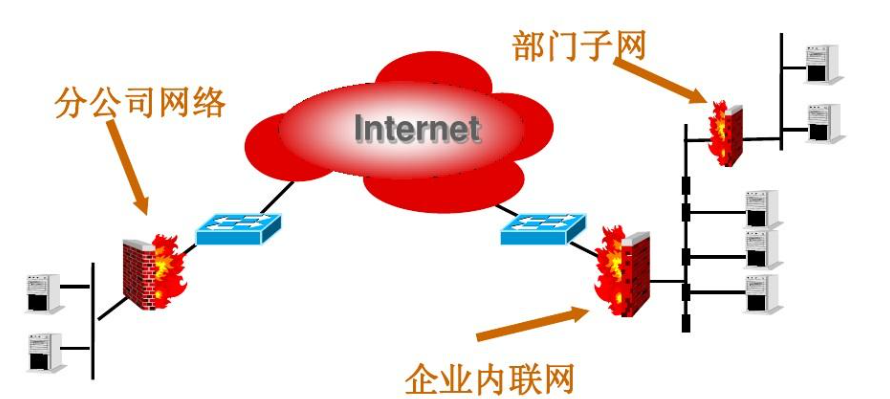

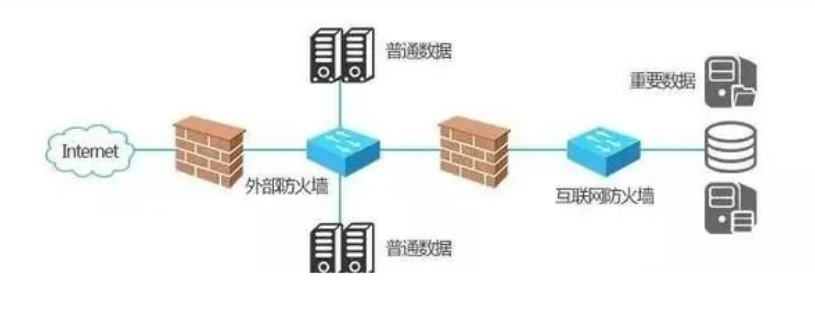

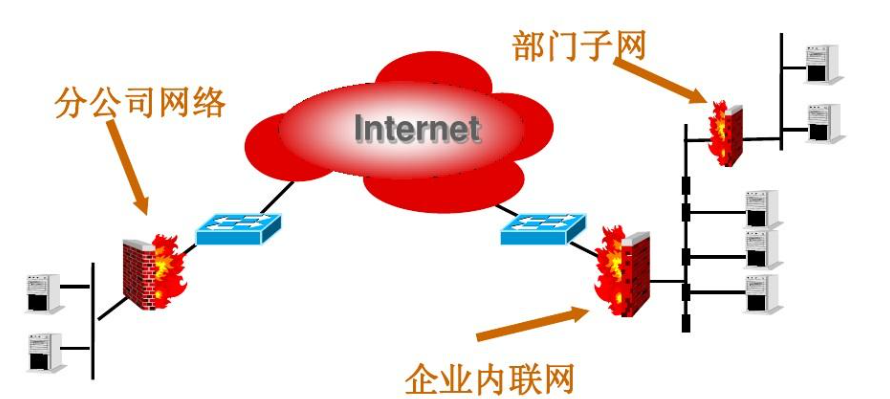

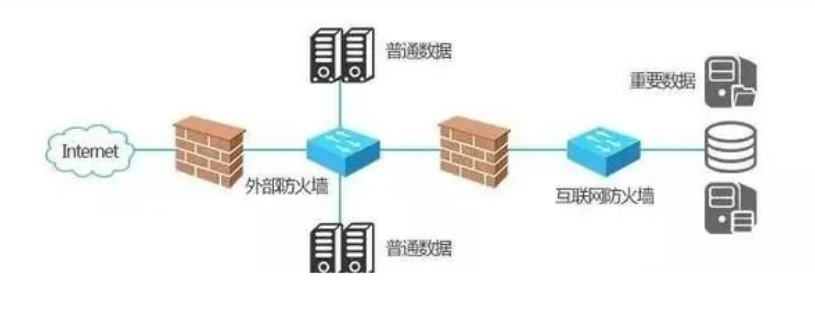

网络攻击是网络信息安全领域的重大威胁之一。网络攻击可能导致系统瘫痪、数据丢失、服务中断等严重后果,给个人、企业乃至国家带来巨大损失。网络攻击的形式多种多样,包括病毒、木马、钓鱼网站等。为了防范网络攻击,需要采取多层次、全方面的安全防护措施。数据加密技术是保护网络信息安全的重要手段之一。通过对数据进行加密处理,可以确保数据在传输和存储过程中的安全性。即使数据被截获,也无法被未经授权的用户解了密和读取。数据加密技术的应用范围普遍,包括网络通信、数据存储、电子商务等领域。南京网络流量控制检查网络隔离可以限制攻击在局域网内的传播。

网络安全意识的培养是保障网络安全的基础。只有用户具备足够的网络安全意识,才能有效地防范网络攻击和数据泄露。因此,加强网络安全教育和培训至关重要。用户应该了解常见的网络安全威胁和攻击手段,学习如何识别和防范这些威胁。同时,还应该养成良好的网络安全习惯,如不随意泄露个人信息、不使用弱密码等。公共Wi-Fi是网络安全中的一大隐患。由于公共Wi-Fi的开放性,攻击者可以在其中设置恶意热点,窃取用户信息或进行其他恶意活动。因此,在使用公共Wi-Fi时,用户应该保持警惕,不要进行敏感信息的传输和操作。如果需要使用公共Wi-Fi进行工作或其他重要操作,建议使用虚拟专门用于网络(VPN)等安全工具来保护数据传输的安全性。

身份认证是验证用户身份的过程,常见方法包括密码认证(易受用力破了解)、双因素认证(密码+短信/令牌)、生物认证(指纹、人脸识别)及多因素认证(结合多种方式)。访问控制则基于身份认证结果,决定用户对资源的操作权限,模型包括自主访问控制(DAC)(用户自主设置权限)、强制访问控制(MAC)(系统强制分配权限)及基于角色的访问控制(RBAC)(按角色分配权限,简化管理)。现代系统常采用零信任架构,默认不信任任何内部或外部用户,要求每次访问均需验证身份与上下文(如设备、位置)。例如,谷歌公司实施零信任架构后,内部网络攻击事件减少75%,明显提升了整体安全水平。网络安全为智能交通系统提供安全保障基础。

身份认证是网络安全的一道防线,它用于确认用户的身份是否合法。常见的身份认证技术包括用户名和密码认证、数字证书认证、生物特征认证等。用户名和密码认证是较基本的认证方式,但由于用户往往选择简单易记的密码,导致这种认证方式容易受到用力破了解和字典攻击。数字证书认证则通过使用公钥基础设施(PKI)来验证用户的身份,具有更高的安全性。生物特征认证利用人体独特的生物特征,如指纹、面部识别、虹膜扫描等,进行身份验证,具有性和难以伪造的特点。在实际应用中,往往采用多种认证方式相结合的多因素认证,以提高身份认证的准确性和安全性。例如,在银行网上银行系统中,用户需要输入用户名和密码,同时还需要接收手机短信验证码进行二次验证,才能完成登录操作。网络安全提升事务服务平台的数据安全等级。浙江上网行为管理怎么收费

网络安全的新兴技术如区块链可以增强数据完整性。杭州网络流量控制哪家好

人为因素是网络安全漏洞的主要来源,据统计,超85%的攻击利用了员工疏忽或无知。因此,网络安全意识培训是降低风险的关键措施。培训内容需覆盖:常见攻击手段(如钓鱼邮件、恶意软件)、安全操作规范(如密码管理、数据加密)、应急响应流程(如报告可疑事件、隔离受传播设备)及法律合规要求(如数据保护、隐私政策)。培训方法应多样化:线上课程(如MOOC平台提供互动式教程)、模拟演练(通过发送钓鱼邮件测试员工警惕性)、案例分析(解析真实攻击事件教训)及定期考核(确保员工掌握关键知识)。例如,某企业通过季度性钓鱼模拟测试,将员工点击恶意链接的比例从30%降至5%,明显提升了整体安全意识。杭州网络流量控制哪家好

- 常州计算机网络安全包括哪些 2026-01-31

- 南通网络安全审计管理体系建设 2026-01-30

- 杭州无线入侵防御防泄漏 2026-01-30

- 无锡信息系统安全厂商 2026-01-30

- 江苏上网行为管理承接 2026-01-30

- 江苏无线入侵防御收费标准 2026-01-30

- 苏州网络安全建设 2026-01-29

- 网络安全监控 2026-01-29

- 上海网络安全 2026-01-29

- 苏州社区网络安全系统 2026-01-29

- 常州网络安全审计建设 2026-01-29

- 南通网络入侵防御服务商 2026-01-28

-

山东楼宇网络安全 2026-01-27 09:04:05数据泄露是网络安全的关键风险,预防需从技术与管理双维度发力:技术上采用数据分类分级(识别高敏感数据并加强保护)、数据脱了敏(对非生产环境数据匿名化处理)、数据泄露防护(DLP)(监控并阻止敏感数据外传);管理上制定数据安全政策(明确数据使用规范)、开展员工安全培训(减少社会工程学攻击)、定期进行数据...

-

杭州网络入侵防御 2026-01-27 06:04:05尽管我们采取了各种安全措施,但网络安全事件仍然可能发生。因此,建立完善的应急响应与灾难恢复机制至关重要。应急响应是指在网络安全事件发生后,迅速采取措施进行处置,减少损失和影响的过程。应急响应团队需要具备专业的技术和丰富的经验,能够快速响应和处理各种安全事件。灾难恢复则是指在网络安全事件造成严重破坏后...

-

杭州学校网络安全哪家好 2026-01-27 16:03:30云计算的普遍应用为企业和个人带来了便捷和高效,但也带来了新的安全挑战。云安全知识涉及云服务提供商的安全责任、云环境中的数据安全、访问控制等方面。云服务提供商需要采取一系列安全措施,如数据加密、访问审计、安全隔离等,保障云平台的安全稳定运行。用户在选择云服务时,要了解云服务提供商的安全策略和合规性,确...

-

无锡上网行为管理承接 2026-01-27 13:11:37数据是企业和个人的重要资产,数据备份与恢复是网络安全知识中保障数据安全的关键环节。定期进行数据备份可以将重要数据存储在安全的位置,如外部硬盘、磁带库或云存储等。在数据遭受损坏、丢失或被攻击时,能够通过备份数据快速恢复系统和业务,减少损失。数据备份策略的制定需要考虑备份的频率、备份数据的保留周期以及备...

-

浙江别墅弱电安防找哪家

2026-02-13 -

常州别墅弱电安防怎么收费

2026-02-12 -

常州企业数据安全费用

2026-02-12 -

南京跨境数据安全

2026-02-12 -

苏州公共数据安全报价

2026-02-12 -

南京智能化弱电安防包括哪些

2026-02-12 -

南通跨境数据安全价钱

2026-02-12 -

南京内外网数据安全哪家好

2026-02-11 -

宾利啤酒市场报价

2026-02-11