- 品牌

- 思驰

- 型号

- 定制

芯片解密,简单来说,就是将已加密的芯片变为不加密的芯片,进而使用编程器读取程序出来。芯片加密通常采用多种方式,如设置加密锁定位、加密字节,利用复杂的加密算法对程序进行加密等。这些加密措施旨在防止未经授权的访问和复制,保护芯片设计者的知识产权。芯片解密所具备的条件主要有两个方面。一是需要具备一定的专业知识,包括芯片架构、编程语言、加密算法等方面的知识,只有了解这些基础知识,才能深入分析芯片的加密机制,找到破解的方法。二是必须拥有读取程序的工具,编程器是常用的工具之一,但并非所有编程器都具备读取加密芯片程序的功能,有时为了解密特定芯片,还需要开发专门的编程器。通过声波探测技术破解芯片加密,需解决声波在封装材料中的传播特性。台州stc单片机解密厂家

在芯片设计中,采用防解密技术会增加芯片的成本和设计复杂度。同时,一些防解密技术可能会对芯片的性能产生影响,如加密算法的执行会消耗一定的计算资源和时间。因此,如何在保证芯片安全性的前提下,平衡成本与性能是一个需要解决的问题。目前,芯片防解密技术缺乏统一的标准,不同的芯片制造商采用不同的防解密技术,这给芯片的兼容性和互操作性带来了一定的困难。例如,不同品牌的智能卡芯片可能采用不同的加密算法和访问控制机制,导致它们之间无法直接进行通信和数据交换。长沙英飞凌芯片解密报价针对RISC-V开源架构的芯片解密,需平衡逆向工程与社区协作的矛盾。

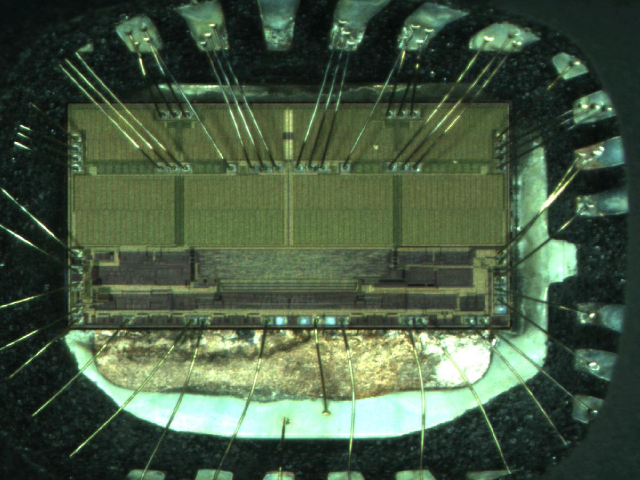

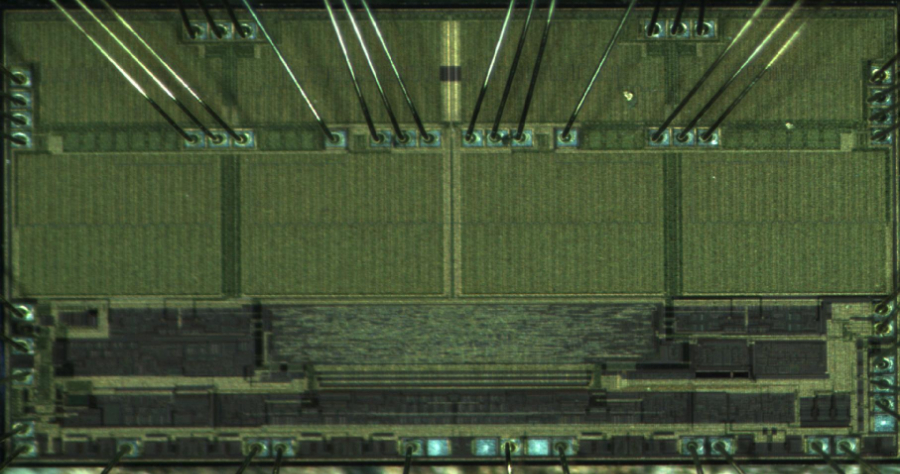

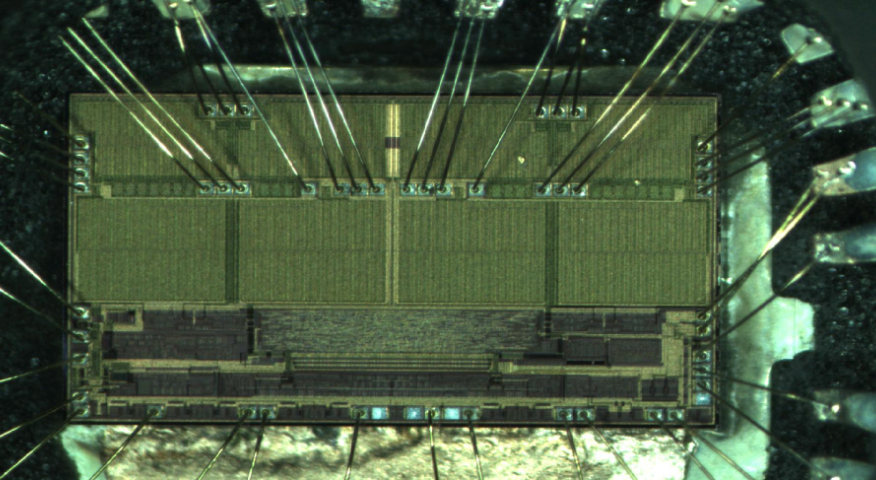

面对这些多层的防护机制,解密者需要采用多种技术手段进行突破。例如,利用电子显微镜等高精度设备对芯片进行物理分析,以获取芯片内部的电路布局和信号传输路径;或者采用逆向工程技术对芯片进行软件分析,以提取芯片中的程序代码和算法信息。然而,这些技术手段往往耗时费力,且成功率难以保证。芯片解密过程中,对芯片硬件结构的深入理解是至关重要的。这包括对芯片的电路布局、信号传输路径、输入输出接口等方面的全方面了解。然而,现代芯片设计往往采用高度集成化和模块化的方式,使得芯片内部的硬件结构变得非常复杂和难以捉摸。

电子探测攻击以高时间分辨率来监控处理器在正常操作时所有电源和接口连接的模拟特性,并通过监控它的电磁辐射特性来实施攻击。由于单片机是一个活动的电子器件,当它执行不同的指令时,对应的电源功率消耗也相应变化。通过使用特殊的电子测量仪器和数学统计方法分析和检测这些变化,即可获取单片机中的特定关键信息。例如,RF编程器可以直接读出老的型号的加密MCU中的程序,就是采用这个原理。过错产生技术使用异常工作条件来使处理器出错,然后提供额外的访问来进行攻击。使用很普遍的过错产生攻击手段包括电压冲击和时钟冲击。低电压和高电压攻击可用来禁止保护电路工作或强制处理器执行错误操作。时钟瞬态跳变也许会复位保护电路而不会破坏受保护信息。电源和时钟瞬态跳变可以在某些处理器中影响单条指令的解码和执行。IC解密过程中,我们需要对芯片进行失效分析和可靠性评估。

思驰科技不但注重软件层面的解密技术,还结合硬件手段进行解密。在硬件方面,如前文所述,通过开盖、去除层次、染色、拍照、图像拼接和电路分析等步骤,对芯片进行全方面的分析。在软件方面,利用专业的算法解析软件对芯片的程序进行反汇编、反编译等操作,提取出算法和关键信息。例如,对于采用复杂编译器的芯片,技术人员可以使用反编译工具将其机器代码转换为高级语言代码,便于分析和理解。这种硬件与软件相结合的解密方法,极大提高了解密的成功率和效率。通过故障注入技术破解芯片加密,需要精确控制电压脉冲的时序参数。福州md5芯片解密多少钱

通过激光扫描显微镜破解芯片物理层结构,需解决三维成像的精度限制。台州stc单片机解密厂家

芯片解密的技术原理主要包括以下几个方面:硬件分析:利用电子显微镜、逻辑分析仪等高精度设备,对芯片进行物理层面的分析。通过观察芯片的电路布局、信号传输路径等,解密者可以初步了解芯片的内部结构和工作原理。软件反编译:通过反汇编工具、调试器等软件工具,对芯片中的程序代码进行逆向分析和提取。这一过程需要解密者具备深厚的计算机编程和逆向工程知识,以便准确理解代码的功能和逻辑结构。电磁辐射分析:芯片在执行不同指令时,会产生不同的电磁辐射特性。解密者可以利用这一特性,通过监测芯片的电磁辐射来提取关键信息。这种方法通常用于解开高度加密的芯片。过错产生技术:通过施加异常工作条件,如电压冲击、时钟冲击等,使芯片内部的保护机制失效或产生错误操作,从而获取额外的访问权限和信息。台州stc单片机解密厂家

- 贵阳AVR解密 2025-11-17

- 高级芯片解密价格 2025-11-17

- 深圳CPLD解密团队 2025-11-16

- 石家庄AVR解密工具 2025-11-16

- 兰州赛灵思芯片解密智能终端设备 2025-11-16

- 武汉加密芯片解密报价 2025-11-15

- 哈尔滨dsPIC30FXX解密哪家好 2025-11-15

- 绍兴stc单片机解密软件 2025-11-14

- 合肥NEC解密报价 2025-11-14

- 深圳md5芯片解密有限公司 2025-11-14

- 泉州IC程序解密价格 2025-11-13

- 泉州STM芯片解密厂家 2025-11-13