-

南京智能化无线控制器定制价格

无线控制器的工作原理主要基于无线通信技术和信号处理技术,通过无线信号的发送与接收来实现对目标设备的远程控制。以下是无线控制器工作原理的详细解析: 无线控制器一般由发射端和接收端两部分组成: 发射端:包括控制器、编码器、发射天线等组件。控制器负责接收用户输入的指令(如按下按钮、拨动开关等),并将这些指令转化为电信号。编码器则将电信号编...

查看详细 >>01 2025-08 -

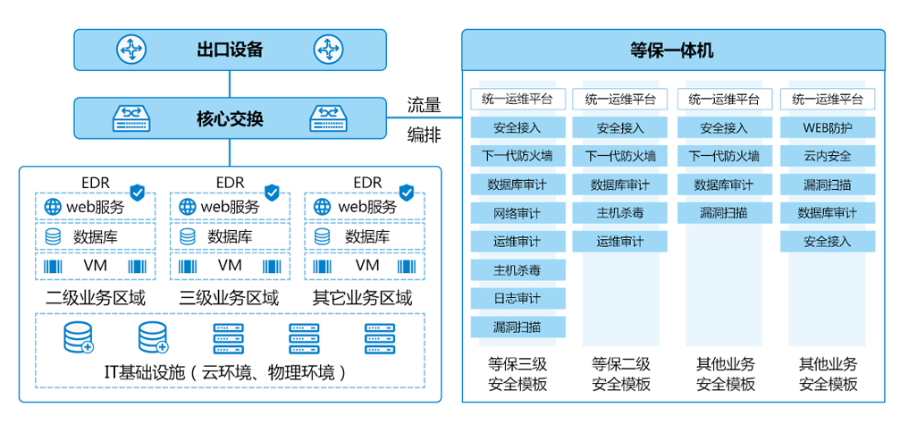

杭州等保一体机

等保一体机 应用于所有需要进行信息安全等级保护的信息系统,包括、金融、电信、能源、交通等关键信息基础设施。 部署方式灵活,可根据信息系统的实际情况选择不同的安全技术和措施。 等保一体机: 主要应用于对安全要求较高、且希望简化安全管理工作的企业和组织。 部署相对简单,只需将等保一体机接入到信息系统中,即可完成大部分的安全配置和防护工作。 ...

查看详细 >>01 2025-08 -

湖州营销等保一体机什么价格

随着企业业务的不断发展,对信息安全的需求也在不断变化。等保一体机在可扩展性和智能化管理方面表现出色,能够满足企业不断增长的安全需求。 可扩展性好:等保一体机通常具有良好的可扩展性,能够根据企业的实际情况进行扩展。当企业需要增加新的安全功能或提升安全防护水平时,只需在现有设备上增加相应的模块或升级现有模块即可。这种灵活的扩展方式使得等保一...

查看详细 >>01 2025-08 -

无锡一站式企业数据安全解决方案单价

企业数据安全解决方案是指为了保护企业的数据资产免受未经授权的访问、泄露、破坏或篡改而采取的一系列措施和技术手段。在当今信息化时代,企业的数据资产已经成为其重要的财富之一,因此保护企业数据的安全至关重要。企业数据安全解决方案可以防止数据泄露。随着互联网的普及和数据交换的增加,企业面临着越来越多的数据泄露风险。一旦企业的敏感数据被泄露,不仅会...

查看详细 >>01 2025-08 -

嘉兴一站式等保一体机定制价格

等保一体机的安全性与一体化设计 等保一体机作为一种集成了多种信息安全技术的专1用硬件设备,其首要特点便是其的安全性和一体化设计。该设备集成了防火墙、入侵检测/防御、安全审计、主机安全、数据备份与恢复、终端安全等关键基础组件,形成了一个多方位、多层次的安全防护体系。这种一体化设计不仅简化了企业的信息安全架构,还提升了系统的整体安全性。 等...

查看详细 >>01 2025-08 -

宁波一站式移动办公安全解决方案

移动办公安全解决方案不仅关注企业的数据安全,还致力于提升员工的工作体验和满意度。首先,通过简化登录流程、优化用户界面及提供跨平台支持等措施,这些解决方案使得员工能够轻松、便捷地访问工作所需的应用和数据,减少了因技术障碍导致的工作中断和效率损失。 其次,移动办公安全解决方案还注重员工的隐私保护,通过透明化的数据处理政策、严格的权限管理机制...

查看详细 >>01 2025-08 -

湖州什么是企业数据安全解决方案价格行情

文件加密技术使用加密算法对敏感数据进行编码,使未经授权的用户无法读取原始数据。数据防泄密技术则通过实施访问控制、内容过滤和DLP(数据丢失防护)策略,防止敏感数据在未经许可的情况下被复制、传输或泄露。 应用方式: 透明加密:对敏感文件自动进行加密,确保在存储和传输过程中数据保持加密状态。用户无需感知加密过程,但可以正常访问和使用加密文件...

查看详细 >>31 2025-07 -

温州智能无线控制器价格行情

无线控制器的工作原理是通过无线通信技术将控制指令传输到被控制设备,从而实现对设备的远程控制。无线控制器通常由两部分组成:发送端和接收端。发送端负责将用户输入的指令转化为无线信号,并通过天线将信号发送出去。接收端则负责接收无线信号,并将其转化为设备可以理解的控制指令,从而实现对设备的控制。 无线控制器的优势在于其无需物理连接,可以实现远程...

查看详细 >>31 2025-07 -

湖州本地企业数据安全解决方案服务价格

为了保护企业的敏感信息和数据,企业需要采取有效的数据安全解决方案。其中一种常见的解决方案是加密技术的应用。加密技术通过将数据转化为密文,使其对未经授权的人员变得不可读。只有授权人员拥有解1密密钥才能将密文转化为可读的明文。这种技术可以应用于多个层面,包括数据传输、数据存储和数据处理。在数据传输方面,加密技术可以保护企业的数据在传输过程中不...

查看详细 >>31 2025-07 -

徐州信息化企业数据安全解决方案市价

企业数据安全解决方案是保护企业数据免受未授权访问、泄露、篡改或破坏的一系列技术和策略的组合。以下是这些解决方案的优缺点分析: 优点 数据保护增强: 加密技术:通过加密算法对数据进行加密,确保数据在存储和传输过程中的机密性和完整性。这有效防止了数据被未授权访问或窃取。 访问控制:精细的权限管理系统可以限制不同用户对数据的访问权限,防止敏感...

查看详细 >>31 2025-07 -

南京提供等保一体机多少钱

等保一体机在企业网络的内部安全防护方面也起到了关键作用。企业网络内部存在大量的敏感信息,如企业机密、员工个人信息等。等保一体机可以通过入侵检测和安全审计功能,对内部流量进行实时监测和分析,及时发现并阻止内部的安全威胁,保护企业网络的内部安全。等保一体机在企业网络的安全管理方面也发挥了重要作用。企业需要对信息系统进行多方面的安全管理,包括安...

查看详细 >>31 2025-07 -

温州信息化企业数据安全解决方案市价

随着云计算的普及,越来越多的企业选择将业务和数据迁移到云端。然而,云环境也带来了新的安全挑战。以下是一套针对云环境的企业数据安全解决方案: 1. 云安全架构设计 安全区域划分:在云环境中合理划分安全区域,如DMZ(非区)、私有网络等,隔离敏感数据。 访问控制增强:利用云服务商提供的IAM(身份与访问管理)功能,实现细粒度的访问控制。 2...

查看详细 >>31 2025-07